Caută în comunitate

Afișez rezultate pentru tagurile 'software'

Găsit 1 rezultat

-

[ Stiri IT ] Vulnerabilitate descoperită în software-ul Gigabyte

seven7sin a postat un topic în Știri din IT

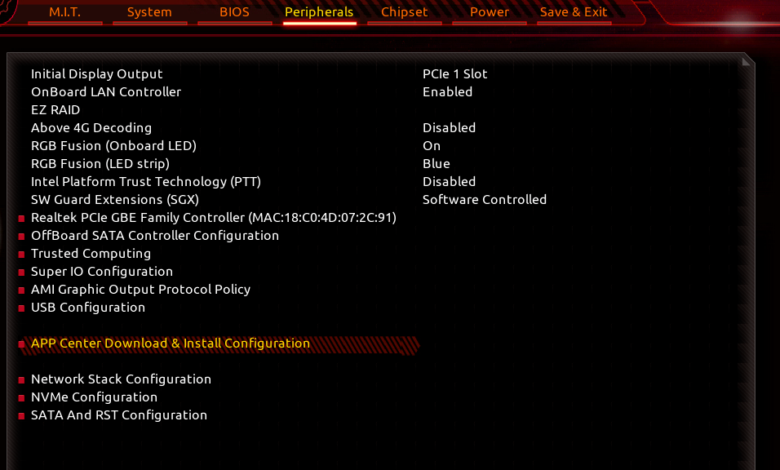

Dacă ai instalat în ultima vreme sistemul de operare pe un PC cu o placă mai nouă de la Gigabyte, probabil că știi că după instalarea Windows, îți apare un pop-up care te întreabă dacă vrei să descarci Gigabyte Control Center, aplicația care, printre altele, e folosită la actualizarea automată de drivere. Acest proces aparent inofensiv se dovedește însă a fi o potențială poartă pentru infractorii cibernetici datorită unei vulnerabilități identificate în firmware-ul Gigabyte. Firma de securitate cibernetică Eclypsium a dezvăluit recent ( mai multe informatii aici ) că nu mai puțin de 271 de modele diferite de plăci de bază Gigabyte sunt în pericol, de la cele de acum câțiva ani până la cele mai recente modele Z790 și X670. Vulnerabilitatea se află într-un mic program de actualizare încorporat în firmware-ul plăcii de bază. Conform Eclypsium, acest cod încorporat în BIOS se injectează în sistemul de operare, activând la pornirea acestuia diverse servicii utilizate pentru actualizarea de firmware și alte funcții. Care e breșa, totuși? Unul din serviciile Windows activate prin această metodă (în format .NET), descarcă și rulează la rândul său anumite fișiere executabile de la adrese cu securitate slabă sau chiar inexistentă aparținând Gigabyte. Deși în mod normal, nu există nimic malițios în acest proces, breșele importante de securitate ar putea permite unui atacator să intercepteze solicitările venite la acele adrese și să trimită viruși pe sistemele utilizatorilor. Amplasarea programului de actualizare în interiorul firmware-ului plăcii de bază îl protejează practic de la o îndepărtare ușoară, amplificând problema. Totuși, Gigabyte a răspuns rapid acestei amenințări de securitate cibernetică, dezvăluind un nou firmware (beta) care neutralizează riscul potențial de securitate. Utilizatorii pot acum descărca acest firmware actualizat pentru plăcile lor de bază Intel și AMD afectate direct de pe site-ul oficial Gigabyte. În mod ironic, programul de actualizare identificat ca sursă a vulnerabilității poate fi folosit pentru pentru descărcarea și instalarea firmware-ului care corectează problema. Asta pentru că, cu excepția cazului în care este dezactivat manual în BIOS, acesta comunică cu serverele Gigabyte pentru a căuta noul firmware. Deși oficialii Gigabyte au fost rezervați în ceea ce privește specificațiile noului BIOS, au lăsat să se înțeleagă că acesta include controale de securitate îmbunătățite în procesul de boot. Aceste mecanisme îmbunătățite sunt concepute pentru a detecta și a intercepta orice activitate rău intenționată în timpul boot-ului. În plus, Gigabyte a făcut modificări semnificative la nivelul serverelor, consolidând procesul de verificare a semnăturii pentru descărcarea de fișiere și sporind verificările de integritate a fișierelor pentru a împiedica orice încercări ale infractorilor cibernetici de a încorpora coduri malițioase și de a propaga malware. Simultan, Gigabyte a activat verificarea criptografică automată a certificatelor serverului, o mișcare care se așteaptă să îmbunătățească limitările de acces la privilegii. Rămâne o întrebare de ce această caracteristică de securitate nu a fost activată de la început, dar mă rog, mai bine mai târziu decât deloc. Proprietarii de plăci de bază Intel 700 / 600 și AMD 500 / 400 sunt primii care au acces la noul BIOS. Actualizări ulterioare de firmware pentru alte serii vor fi lansate pe paginile lor de produs în orele ce urmează. Deși problema este una potențial extrem de gravă, apreciez totuși răspunsul rapid al Gigabyte. Spre deosebire de alte cazuri, se pare că se iau măsuri de contracarare cuprinzătoare și eficiente în mod prompt. Ce am de făcut dacă sunt afectat de această vulnerabilitate? Dacă te afli printre posesorii de plăci Gigabyte afectați de această vulnerabilitate, va trebui să îți actualizezi BIOS-ul. Cum să faci asta : - Mergi pe site-ul Gigabyte aferent plăcii tale de bază și descarcă ultimul BIOS disponibil. Atenție, verifică revizia plăcii tale de bază, nu doar modelul (revizia este menționată pe cutia plăcii de bază și este scrisă și pe placa propriu-zisă). Dacă descarci BIOS-ul de la altă revizie, actualizarea va eșua (dar nu riști să strici nimic). - Dezarhivează fișierul descărcat pe un stick USB. - Intră în BIOS (apasă DEL pe tastatură după ce deschizi calculatorul), apoi apasă F8 pentru a intra în secțiunea de actualizare. - Navighează la folderul unde ai descărcat BIOS-ul nou, selectează fișierul actualizat și apasă Enter. - Nu umbla la PC în timpul actualizării, nu îl închide și nu da restart din buton. După efectuarea actualizării, sistemul se va restarta singur. - Intră din nou în BIOS și setează-l din nou în configurația anterioară – de exemplu activează XMP sau EXPO la memorie, setările de overclock etc. Dacă toate lucrurile astea par prea complicate pentru tine, recomandarea mea este să apelezi la „ băiatul care te ajută cu PC-ul ”. O actualizare de BIOS eșuată sau întreruptă poate duce la defectarea plăcii de bază, deci mare atenție la acest proces. Sursa ( zonait.ro )-

- 1

-

-

- placa baza

- software

-

(și 4 altele)

Setat cu taguri: